Notizie fresche di questi giorni, sono quelle relative "all'attacco" (come dicono le tv e i giornali) occorso alla Regione Lazio.

Lo stesso sembra essere stato perpetrato tramite il computer di un dipendente (un dirigente) dell'istituzione, di stanza a Frosinone.

Il dipendente, che lavorava in smart working nella cittadina ciociara, ha scaricato senza volerlo (fino a prova contaria) un malware, un virus di tipo ransomware, che in un determinato lasso di tempo cripta qualunque dato nel pc vittima, e in tutti gli altri dispositivi informatici ad esso collegati tramite qualsiasi tipo di connessione di rete sia LAN che wireless.

Inutile dire il clamore e il frastuono mediatico che l'evento ha creato. I giornali e televisioni iniziano a parlare di eccezionale attacco hacker, e qualcuno probabilmente avvezzo ai titoloni da prima pagina, ipotizza un attacco di tipo cyber terroristico, altri un attacco pianificato da hacker al soldo di paesi stranieri.

Qualcuno, come il presidente della Regione Lazio Zingaretti, in un intervento pubblico, indica che l'attacco c'è stato, ma non è stato richiesto alcun riscatto (chissà perchè...)

In effetti, il primo punto da dare per certo è proprio la richiesta di un riscatto (dal quale il nome della tipologia del virus), per far si, a detta degli autori e veicolatori dei virus ransomware, che sia possibile tramite una nuova chiave di decifratura, rimettere in chiaro tutti i file. Ovviamente non è detto che questo avvenga con certezza, ma alcuni ci provano, pur di rientrare in possesso dei dati e ripartire con il lavoro.

Nei fatti, la regione Lazio ha subito un attacco ransomware, e segnalato che ha disabilitato i sistemi IT della regione, incluso il portale di registrazione delle vaccinazioni COVID-19.

Domenica mattina, la regione Lazio ha subito un attacco ransomware che ha crittografato ogni file nel suo data center e ha interrotto la sua rete informatica.

Su Facebook, il presidente della Regione Lazio dichiara: "Nella notte tra sabato e domenica la Regione Lazio ha subito un primo cyber attacco di matrice criminale. Non sappiamo chi sia il responsabile e quali siano gli obiettivi".

"L'attacco ha bloccato quasi tutti i file nel data center. La campagna di vaccinazione continua normalmente per tutti coloro che hanno prenotato. Apriranno le prenotazioni dei vaccini per ora sospese nei prossimi giorni. Il sistema è attualmente spento per consentire la verifica interna e per evitare la diffusione del virus introdotto con l'attacco".

Mentre è noto che le bande di ransomware rubano dati durante un attacco come leva per tentativi di estorsione, la regione afferma che i dati sanitari, finanziari e di amministrativi sono al sicuro.

Il disservizio ha interessato anche il portale sanitario Salute Lazio utilizzato per la registrazione ai vaccini COVID-19.

Viene detto in un comunicato: "C'è un potente attacco hacker al ced regionale. Gli impianti sono tutti disabilitati compreso tutto il portale Salute Lazio e la rete vaccini. Sono in corso tutte le operazioni di difesa e di verifica per evitare l'appropriazione indebita. Le operazioni di vaccinazione potrebbero subire ritardi".

A giugno, in Italia abbiamo istituito un nuovo sistema di certificati "Green Pass" che consente alle persone di dimostrare di essere state vaccinate, risultate negative o precedentemente affette da COVID-19.

Questo pass verde sarà necessario per mangiare al coperto in ristoranti e bar e per accedere a centri fitness, parchi divertimento, musei e altri luoghi con una grande folla a partire dal 6 agosto.

Con oltre il 70% della popolazione del Lazio vaccinata e un massiccio aumento delle iscrizioni dall'annuncio della politica del Green Pass, si teme per l'interruzione della vaccinazione online COVID-19

Tuttavia, la regione precisa che non ci sono state interruzioni agli appuntamenti esistenti per le vaccinazioni e che il sistema di registrazione online dovrebbe tornare online tra pochi giorni.

Possibile attacco ransomware RansomEXX

Oggi, da fonti sicure si apprende che l'attacco informatico al Lazio è stato condotto da un'operazione ransomware nota come RansomEXX.

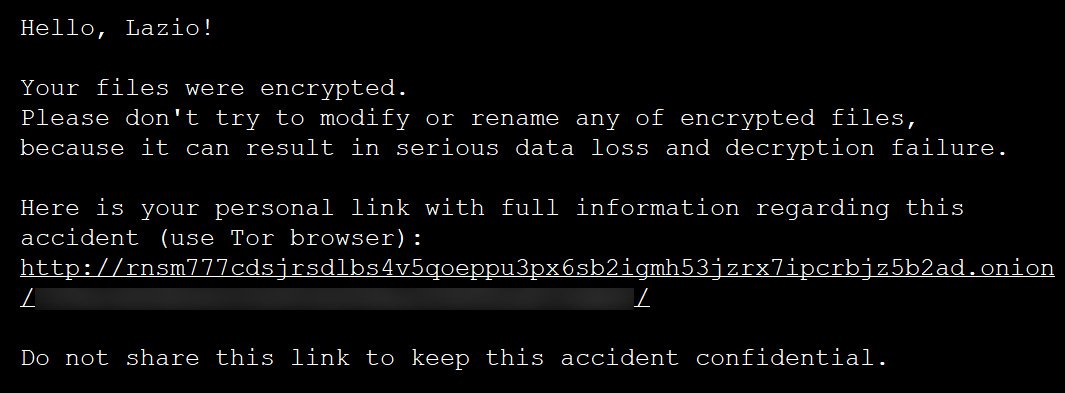

In una nota di riscatto condivisa insieme all'attacco alla Lazio, gli attori della minaccia scrivono: "Ciao, Lazio!" e avvisano l'Istituto che i loro file sono stati crittografati. La richiesta di riscatto include anche un collegamento a una pagina Web oscura privata che la Regione Lazio può utilizzare per negoziare con la banda del ransomware.

La richiesta di riscatto non indica quale operazione ha condotto l'attacco, ma l'URL ONION elencato è un noto sito Tor per l'operazione RansomEXX.

All'inizio dell'articolo,è possibile vedere uno screenshot della pagina di negoziazione, che avverte che la Regione Lazio deve pagare un riscatto per decrittografare i propri file. Gli attori della minaccia non hanno presentato (apparentemente) alcuna richiesta di riscatto.

Le pagine di negoziazione di RansomEXX sono uniche per ogni vittima e, gli autori delle minacce che hanno rubato i dati durante l'attacco, forniscono dettagli sulla pagina, inclusa la quantità di dati rubati e gli screenshot dei file.

In questo caso, la pagina di negoziazione non ha mostrato indicazioni che RansomEXX abbia rubato alcun dato.

Aggiornamento: dopo aver pubblicato questo articolo, un ricercatore di sicurezza italiano JAMESWT ha affermato che ci sono prove che l'attacco è stato condotto da LockBit 2.0 ma non ha potuto condividere ulteriori informazioni.

La banda RansomEXX ha lanciato la sua operazione originariamente con il nome Defray nel 2018. Tuttavia, nel giugno 2020, l'operazione è stata rinominata RansomEXX, dove ha iniziato a prendere di mira più attivamente le grandi entità aziendali.

Simile ad altre operazioni ransomware, RansomEXX violerà una rete utilizzando vulnerabilità o credenziali rubate.

Una volta che gli autori delle minacce ottengono l'accesso a una rete, si diffondono silenziosamente attraverso la rete rubando file non crittografati per tentativi di estorsione.

Dopo aver ottenuto l'accesso al controller di dominio di Windows, distribuiscono il ransomware sulla rete per crittografare tutti i dispositivi.

La banda RansomEXX ha una storia di attacchi di alto profilo, tra cui le reti governative brasiliane , il Dipartimento dei trasporti del Texas (TxDOT), Konica Minolta , IPG Photonics e CNT dell'Ecuador .

Conclusioni

In pratica è stato probabilmente aperto un file infetto, con l'utente ignaro del fatto che si sarebbe scatenato di li a poco un pandemonio. Quasi sicuramente una email con un allegato, che sarà stato aperto pensando che fosse qualcosa di legittimo.

Ad oggi, non bisogna chiedersi se anche a ciascuno di voi capiterà un evento del genere, ma quando questo accadrà!

La diffusione di virus ransomware è ormai in corsa sfrenata in tutto il mondo. E l'Italia è tra i paesi più colpiti. Attacchi ransomware sono di fatto all'ordine del giorno, anche se le notizie che si rincorrono sui rotocalchi, internet e tv, balzano agli occhi solo quando la vittima è una grande azienda, e la cifra richieste per riscattare i dati è esorbitante..

Quindi cosa bisogna fare?

- La miglior protezione è la prevenzione. Il primo passo da fare è aggiornare sempre sia il nostro antivirus che il sistema operativo. Ancora meglio implementare sistemi di protezione e rilevamento avanzati (IDS, IPS, EDR).

- Vitale è anche il backup dei dati, cioè copie funzionanti e recenti (non è così scontato, purtroppo) dei propri file. Il backup dei dati aziendali deve essere un’attività pianificata secondo la “security by design” e non può essere affidata alla “buona volontà” di un operatore. Dovrà prevedere sempre la “ridondanza”: non una sola copia di backup, ma almeno tre copie secondo la basilare regola 3-2-1. In pratica: tre copie di ogni dato che si vuole conservare, di cui due copie “onsite” ma su storage differenti (HD, NAS, Cloud ecc.) e una copia “off-site” (in sito remoto) su Cloud, nastri e via dicendo. In questo modo, se il ransomware dovesse infettare il sistema, una copia dei dati rimarrebbe protetta, dandoci l’opportunità di ripristinarli all’occorrenza.Altrettanto importante è la protezione del backup, che deve essere isolato e non accessibile da un qualsiasi utente collegato in rete. Abbiamo casi di backup non protetto sul quale il Ransomware è riuscito ad accedere e a criptare i dati. A quel punto la vittima si trova alla mercé dell’attaccante.

- Se si viene attaccati, le buone pratiche dicono che non bisogna mai pagare il riscatto. Ma rivolgersi ad aziende o professionisti realmente esperti di sicurezza informatica.

In linea di massima:

- Non aprire mai gli allegati di email di dubbia provenienza. Nel dubbio è consigliabile chiedere al mittente se quella email è autentica!

- Fare attenzione alle email provenienti anche da indirizzi noti (potrebbero essere stati hackerati secondo una modalità di falsificazione nota come “spoofing”).

- Abilitare l’opzione “Mostra estensioni nomi file” nelle impostazioni di Windows: i file più pericolosi hanno l’estensione .exe, .zip, js, jar, scr, ecc. Se questa opzione è disabilitata non riusciremo a vedere la reale estensione del file e potremmo essere tratti in inganno.

- Disabilitare la riproduzione automatica (“autorun”) di chiavette USB, CD/DVD e altri supporti esterni e, più in generale, evitare di inserire questi oggetti nel nostro computer se non siamo certi della provenienza. Questa modalità di attacco si chiama “baiting”: consiste nell’utilizzare un’esca per una persona in grado di accedere ad un determinato sistema informatico (una sorta di cavallo di Troia). Oggi questa minaccia è diventata reale, per questo in alcune aziende vengono stabilite policy molto restrittive, con la disabilitazione delle porte USB dei computer in dotazione agli utenti. In questo modo la porta USB potrà essere utilizzata per collegare un mouse, ricaricare uno smartphone, ma non sarà in grado di trasmettere e ricevere dati. In altri casi – più frequenti – non si arriva a questo tipo di restrizione (che gli utenti faticano ad accettare e comprendere). È sempre e comunque opportuno formare gli utenti sull’uso attento dei supporti rimovibili, rendendoli consapevoli dei rischi che comportano.

- Disabilitare l’esecuzione di macro da parte di componenti Office (Word, Excel, PowerPoint). Gli allegati Office armati con macro malevola rappresentano oggi una delle tecniche d’attacco più diffusa. L’abilitazione delle macro consentirà alla macro attivarsi automaticamente, attivando il processo di infezione del ransomware.

- Aggiornare sempre i sistemi operativi ed i browser. In generale è buona regola installare sempre e subito le “patch” (gli aggiornamenti) di sicurezza che ci vengono proposti dai produttori dei software che abbiamo installati.

- Utilizzare – quando possibile – account senza diritti da amministratore: se viene violato un account con privilegi ed accessi di amministratore, l’attaccante potrà utilizzare gli stessi privilegi per compiere più azioni e fare maggiori danni. Viceversa, un utente non-amministratore ha privilegi limitati e le stesse limitazioni si trasferiranno in mano all’attaccante

- Installare servizi Antispam efficaci ed evoluti, che implementino i protocolli SPF, DKIM e DMARC. Non riusciranno a bloccare tutte le email di phishing, ma i migliori riescono a raggiungere un’efficienza, comunque, superiore al 95%.

- Fare attenzione all’utilizzo del Remote Desktop Protocol (RDP): rappresenta una porta esposta in rete, che – se non necessaria – andrà chiusa. Qualora dovessimo utilizzarla (particolarmente in questi momenti ove lo smart working da remoto è così frequente) dovremo proteggere questo accesso con password forti e possibilmente con doppia autenticazione.

- Implementare soluzioni di tipo “User Behavior Analytics” (UBA) sulla rete aziendale (analisi anomalie traffico web) con sistemi IDS, IPS ed EDR. Questi strumenti rappresentano oggi la protezione più avanzata contro i ransomware. È noto, infatti, che questi malware presentano una serie di comportamenti tipici (accesso/scrittura a cartelle di sistema, collegamento a server esterni per il download dei file di criptazione, ecc.). Gli UBA analizzano perciò il comportamento di ciascun computer dell’azienda e sono in grado di capire se si stanno verificando eventi “anomali” (quali per esempio un traffico dati superiore alla media, l’accesso ad indirizzi IP classificati come malevoli, l’accesso e la scrittura in cartelle di sistema che non dovrebbero essere utilizzate). Alla rilevazione di eventi anomali e sospetti, possono isolare il computer incriminato e bloccare (o quantomeno circoscrivere) l’attacco.

- Implementare l’uso di Sandboxing: questi strumenti sono in genere presenti nei sistemi UBA (di cui al punto precedente) e consentono di analizzare in un ambiente isolato (appunto la “sandbox”) i file sospetti in entrata.

- Assicurarsi che i plugin che si utilizzano (Java, Adobe Flash Player, ecc.) siano sempre aggiornati. Questi plugin – è noto – rappresentano una via d’ingresso preferenziale per la maggior parte dei cyber attacchi. Averli sempre aggiornati riduce le vulnerabilità di cui sono affetti (anche se non le elimina completamente). Da precisare che Adobe Flash Player è stato abbandonato da Adobe a fine 2020, tuttavia risulta ancora utilizzato su numerosi siti “legacy”. Quindi sarà bene mantenere Flash disabilitato (o ancor meglio disinstallato) ed utilizzarlo solo nei casi di reale necessità” e con massima attenzione.

- Fare sempre attenzione prima di cliccare su banner (o finestre pop-up) in siti non sicuri. Come ho già spiegato, i ransomware ci possono colpire non solo attraverso il phishing, ma anche visitando siti che sia stati “infettati”, con la modalità definita “drive-by download”.

- Attivare una procedura di Backup dei propri dati. Questa – come abbiamo già spiegato – è una misura fondamentale: se nonostante tutto un ransomware riesce a colpirci, l’unica salvezza è aver i propri dati salvati in un altro luogo. Ed è importante che il backup venga eseguito spesso ed in modo completo. In assenza di un backup rimane solo l’opzione di pagare il riscatto.

- Ed infine, non dimentichiamo mai che l’anello più debole della sicurezza è rappresentato dal Fattore Umano. Fondamentale quindi fare formazione e informazione agli utenti affinché non cadano nelle trappole del “phishing”, il vettore più usato per questo tipo di attacchi; nella pratica, il fattore umano e l’awareness (consapevolezza) degli utenti vengono troppo spesso sottovalutate.

se ti è piaciuto questo articolo, condividilo