Come i tuoi dati vengono mantenuti privati sul Web

Alla base, la crittografia end-to-end è un'implementazione della crittografia asimmetrica . Protegge i dati in modo che possano essere letti solo alle due estremità, dal mittente e dal destinatario.

Per comprendere appieno cosa significhi, osserviamo innanzitutto cos'è la semplice crittografia precedente. La lotta per la sicurezza dei dati e la privacy online è una battaglia che viene combattuta su molti fronti, ma alla fine si riduce a questo: ogni volta che invii dati privati a un altro computer o server su Internet, cosa che fai molte volte al giorno , è come se la madre di Cappuccetto Rosso la mandasse da sua nonna dall'altra parte del bosco. Questi boschi, che deve attraversare da sola senza difesa, hanno lupi e altri pericoli molto più letali del lupo della favola della buonanotte. Dopo aver inviato i pacchetti di dati della tua chiamata vocale, chat, e-mail o numero di carta di credito attraverso la giungla di Internet, non hai più il controllo su chi vi mette le mani. Questa è la natura di Internet. Questo è ciò che rende gratuite così tante cose in esecuzione, incluso Voice over IP , che ti dà chiamate gratuite. I tuoi pacchetti di dati e voce passano attraverso molti server, router e dispositivi sconosciuti in cui qualsiasi hacker, "grande fratello" o agente di stato canaglia può intercettarli. Come proteggere i tuoi dati allora? Inserisci la crittografia, l'ultima risorsa.

Come ti protegge la crittografia

La crittografia implica la trasformazione dei dati in una forma apparentemente confusa in modo che sia impossibile per chiunque intercettarli per leggerli e comprenderli, tranne il destinatario al quale sono destinati. Quando raggiungono il legittimo destinatario, i dati codificati vengono ripristinati nella sua forma originale e diventano di nuovo perfettamente leggibili e comprensibili. Quest'ultimo processo si chiama decodifica.

Completiamo il glossario. I dati non crittografati sono chiamati testo normale; i dati crittografati sono chiamati testo cifrato; il meccanismo del computer che viene eseguito sui dati per crittografarli viene chiamato algoritmo di crittografia, semplicemente un software che lavora sui dati per codificarli. Una chiave di crittografia viene utilizzata con l'algoritmo per decodificare il testo in modo tale che sia necessaria la chiave giusta insieme all'algoritmo per decrittografare i dati. Pertanto, solo la parte che detiene la chiave può ottenere l'accesso ai dati originali. Nota che la chiave è una stringa di numeri molto lunga che non devi ricordare o che non ti interessa, poiché il software fa tutto.

La crittografia, è stata utilizzata per millenni prima dei nostri tempi. Gli antichi egizi complicavano i loro geroglifici per impedire alle persone di livello inferiore di capire le cose. La crittografia moderna e scientifica arrivò nel Medioevo con il matematico arabo Al-Kindi che scrisse il primo libro sull'argomento. È diventato davvero serio e avanzato durante la seconda guerra mondiale con la macchina Enigma e ha contribuito notevolmente a sconfiggere i nazisti in molti casi.

Ora, le primissime app di messaggistica istantanea e chiamate fornite con la crittografia end-to-end provengono dalla Germania, dove le persone sono particolarmente preoccupate per la loro privacy. Esempi sono Telegram e Threema. In realtà, questo potrebbe essere stato esacerbato dallo scandalo delle telefonate del cancelliere tedesco Merkel intercettate dagli Stati Uniti. Inoltre, Jan Koum, co-fondatore di WhatsApp, ha menzionato il suo passato d'infanzia russo e tutte le spie teatrali coinvolte come uno degli elementi trainanti del suo entusiasmo nel far rispettare la privacy attraverso la crittografia sulla sua app, che è arrivata comunque abbastanza tardi.

Crittografia simmetrica e asimmetrica

Non prestare attenzione alla complessa formulazione. Vogliamo solo fare la differenza tra due versioni di un concetto semplice. Ecco un esempio per illustrare come funziona la crittografia.

Fabrizio vuole inviare un messaggio privato a Carlo. Il messaggio viene passato attraverso un algoritmo di crittografia e, utilizzando una chiave, viene crittografato. Mentre l'algoritmo è disponibile per chiunque possa permettersi di essere abbastanza geek, come Stefano che vuole sapere cosa viene detto, la chiave è un segreto tra Fabrizio e Carlo. Se Stefano, l'hacker, riesce a intercettare il messaggio in testo cifrato, non sarà in grado di decrittografarlo nel messaggio originale a meno che non abbia la chiave, cosa che non ha.

Questa si chiama crittografia simmetrica , in cui la stessa chiave viene utilizzata per crittografare e decrittografare su entrambi i lati. Ciò pone un problema in quanto entrambe le parti legittime devono disporre della chiave, che può comportare l'invio da una parte all'altra, esponendola in tal modo a compromessi. Non è quindi efficace in tutti i casi.

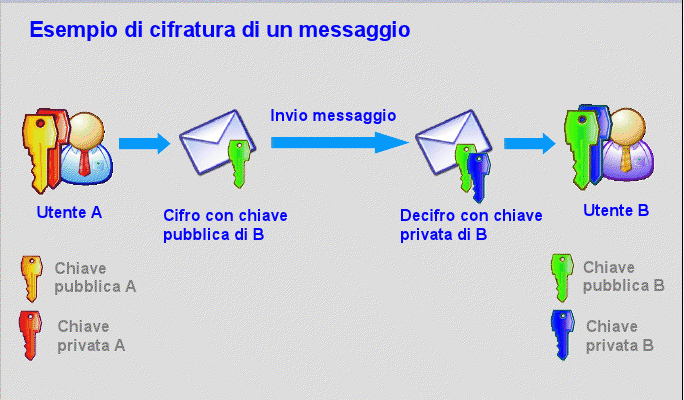

La crittografia asimmetrica è la soluzione. Vengono utilizzati due tipi di chiavi per ciascuna parte, una chiave pubblica e una chiave privata, ovvero ciascuna parte ha una chiave pubblica e una chiave privata. Le chiavi pubbliche sono disponibili per entrambe le parti e per chiunque altro, poiché le due parti condividono reciprocamente le proprie chiavi pubbliche prima della comunicazione. Fabrizio usa la chiave pubblica di Carlo per crittografare il messaggio, che ora può essere decifrato solo usando questa chiave pubblica (di Carlo) e la chiave privata di Carlo.

Questa chiave privata è disponibile solo per Carlo e per nessun altro, nemmeno per Fabrizio il mittente. Questa chiave è l'unico elemento che rende impossibile a qualsiasi altra parte decifrare il messaggio perché non è necessario inviare la chiave privata.

Spiegazione della crittografia end-to-end

La crittografia end-to-end funziona come spiegato sopra ed è un'implementazione della crittografia asimmetrica. Come suggerisce il nome, la crittografia end-to-end protegge i dati in modo tale che possano essere letti solo alle due estremità, dal mittente e dal destinatario. Nessun altro può leggere i dati crittografati , inclusi hacker, governi e persino il server attraverso il quale passano i dati.

La crittografia end-to-end implica intrinsecamente molte cose importanti. Considera due utenti di WhatsApp che comunicano tramite messaggistica istantanea o che chiamano su Internet. I loro dati passano attraverso un server WhatsApp durante il passaggio da un utente all'altro. Per molti altri servizi che offrono la crittografia, i dati vengono crittografati durante il trasferimento ma sono protetti solo da intrusi esterni come gli hacker. Il servizio può intercettare i dati sui loro server e usarli. Possono potenzialmente consegnare i dati a terzi o alle autorità di contrasto. La crittografia end-to-end mantiene i dati crittografati, senza alcuna possibilità di decrittografarla, anche sul server e in qualsiasi altro luogo. Pertanto, anche se lo desiderano, il servizio non può intercettare e fare nulla con i dati. Anche le autorità e i governi delle forze dell'ordine sono tra coloro che non possono accedere ai dati, anche con autorizzazione. Teoricamente, nessuno può, tranne le parti alle due estremità.

Come utilizzare la crittografia end-to-end

In realtà il funzionamento dell'impostazione end to end non è manuale, e non bisogna fare nulla personalmente per farlo funzionare. Se ne occupano i servizi che lavorano in background, il software e i meccanismi di sicurezza del web.

Ad esempio, il browser in cui stai leggendo articolo, è dotato di strumenti di crittografia end-to-end che si mettono al lavoro quando ti impegni in attività online che richiedono la protezione dei dati durante la trasmissione. Considera cosa succede quando acquisti qualcosa online usando la tua carta di credito. Il tuo computer deve inviare il numero di carta di credito al commerciante dall'altra parte del mondo. La crittografia end-to-end garantisce che solo a te e al computer o il servizio del commerciante sia possibile accedere al numero così riservato.

Secure Socket Layer (SSL) o l'ultima versione aggiornata Transport Layer Security (TLS) è lo standard per la crittografia per il Web. Quando si accede a un sito che offre la crittografia per i propri dati, di solito si tratta di siti che gestiscono le proprie informazioni private come dettagli personali, password, numeri di carta di credito, ecc., è possibile evidenziare che ci sono segni che indicano sicurezza e protezione.

Nella barra degli indirizzi, l'URL inizia con https: // invece di http: // . Vedrai anche un'immagine sulla barra degli indirizzi, o da qualche parte sulla pagina, con l'indicazione di sito sicuro, e la tipologia della chiave (proprietario di TLS). Questa immagine, quando cliccata, fa aprire un pop-up che certifica la genuinità del sito.

Le chiamate vocali e altri media sono inoltre protetti mediante la crittografia end-to-end con molte app e servizi. Trai vantaggio dalla privacy della crittografia semplicemente usando queste app per la comunicazione.

La descrizione di cui sopra della crittografia end-to-end è semplificata e teoricamente illustra il principio fondamentale alla base, ma in pratica è molto più complessa di così. Esistono molti standard per la crittografia, che approfondirò in seguito.

Adesso ti stai ponendo la domanda: ho bisogno della crittografia? Bene, non sempre, ma quasi sicuramente sì! Probabilmente hai bisogno della crittografia più spesso di quanto potresti pensare. Certo, dipende da cosa trasferisci nelle tue comunicazioni personali. Se hai cose da nascondere, sarai grato a qualcuno per l'esistenza della crittografia end-to-end.

Molti personalmente non la trovano importante per WhatsApp e altre app di messaggistica istantanea perchè utilizzano le chat solo con amici e familiari. A chi piacerebbe spiarci mentre ci sono un miliardo di altre persone che parlano? Tuttavia, ne abbiamo tutti bisogno quando facciamo transazioni bancarie o di e-commerce online. Ma poi, sai, non è una scelta che fai tu. La crittografia avviene a tua insaputa e la maggior parte delle persone non sa e non si preoccupa quando i loro dati sono crittografati.